مهندسی اجتماعی چیست؟

مهندسی اجتماعی به تمام تکنیکهایی گفته میشود که هدف آن متقاعد کردن هدف برای افشای اطلاعات خاص یا انجام یک عمل خاص به دلایل غیرقانونی است. این عبارت اغلب به عنوان هنر فهم و تحلیل رفتارهای انسانی به منظور بهبود ارتباطات و تعاملات اجتماعی در جوامع مختلف تعریف میشود. این رشته از دانش تلاش میکند تا با درک عمیقتری از رفتارهای انسانی، بهبودهایی در فرآیندهای ارتباطی و تعاملی ایجاد کند. در این مقاله، به طور جامع به مفهوم، اهمیت، تکنیکها، و مثالهایی از مهندسی اجتماعی خواهیم پرداخت.

بیشتر بخوانید:

- معرفی ۱۵ کتاب های برتر آموزش هک برای مبتدیان و حرفه ای

- بزرگترین هکرهای دنیا اینجا هستند هکر معروف جهان

- استخدام هکر حرفه ای چگونه است؟ شماره تماس هکر خوب!

- روش های پیدا کردن شماره هکر خوب استخدام هکر حرفه ای!

- معرفی هکر های معروف ایران و جهان

- چگونه هکر شویم و چگونه هکر کلاه سفید شویم

- نام هکر های ایرانی در صدر فهرست مجرمان اینترنتی – تهدید یا افتخار؟ تحت تعقیب اف بی آی

تعریف مهندسی اجتماعی

مهندسی اجتماعی یک تکنیک مغلوبسازی است که از خطاهای انسانی برای به دست آوردن اطلاعات شخصی، دسترسی یا اشیاء ارزشمند استفاده میکند. در جرمزایی سایبری، این حملات “نفوذ انسانی” معمولاً کاربران بیخبر را ترغیب میکنند تا اطلاعات را فاش کنند، عفونتهای مالوار را منتشر کنند یا دسترسی به سیستمهای محدود را بدهند. حملات میتوانند آنلاین، حضوری و از طریق تعاملات دیگر رخ دهند.

کلاهبرداریهای مبتنی بر مهندسی اجتماعی بر اساس چگونگی تفکر و عمل مردم ساخته میشوند. به عنوان یک نتیجه، حملات مهندسی اجتماعی به ویژه برای تغییر رفتار کاربر مفید هستند. یک بار مهاجم درک کند که چه چیزی تحریککننده رفتار یک کاربر است، میتواند به طور موثری او را فریب دهد و متلاشی کند.

علاوه بر این، هکرها تلاش میکنند از عدم دانش کاربر بهره ببرند. با توجه به سرعت تکنولوژی، بسیاری از مصرفکنندگان و کارکنان از تهدیدهای مختلفی مانند بارگیری اتفاقی آگاه نیستند. کاربران همچنین ممکن است ارزش کامل اطلاعات شخصی خود مانند شماره تلفن را ندانند. به عنوان نتیجه، بسیاری از کاربران نمیدانند چگونه بهتر خود و اطلاعات خود را محافظت کنند.

به طور کلی، مهاجمان مهندسی اجتماعی یکی از دو هدف زیر را دارند:

- سبب خرابی: اختلال در دادهها برای ایجاد آسیب یا مزاحمت.

- دزدی: به دست آوردن اشیاء ارزشمند مانند اطلاعات، دسترسی یا پول.

تعریف مهندسی اجتماعی میتواند با دقت بیشتری با دانستن دقیقاً چگونه عمل میکند، گسترش یابد.

متن شما به صورت بهینهسازی شده برای موتورهای جستجو آماده شد:

چگونه مهندسی اجتماعی کار میکند؟

بیشتر حملات مهندسی اجتماعی بر ارتباط واقعی بین مهاجمان و قربانیان تکیه دارند. مهاجم به میزان قابل توجهی کاربر را ترغیب میکند تا خود را به خطر اندازد، به جای استفاده از روشهای اجباری برای نفوذ به دادههای شما.

چرخه حمله به این جنایتکاران یک فرآیند قابل اعتماد برای فریب شما فراهم میکند. مراحل چرخه حمله مهندسی اجتماعی عمدتاً به شرح زیر است:

- آمادهسازی با جمعآوری اطلاعات پیشین درباره شما یا گروه بزرگتری که به آن تعلق دارید.

- نفوذ با برقراری ارتباط یا شروع تعامل، با ساختن اعتماد.

- بهرهبرداری از قربانی، پس از ایجاد اعتماد و یافتن نقاط ضعف، برای پیشبرد حمله.

- جدا شدن بعد از اینکه کاربر اقدام موردنظر را انجام دادهاست.

این فرآیند ممکن است در یک ایمیل تکی یا در مدتها در یک سری چتهای رسانههای اجتماعی رخ دهد. حتی میتواند تعامل حضوری باشد. اما در نهایت با یک اقدامی که انجام میدهید، مانند به اشتراک گذاشتن اطلاعات خود یا افشای خود به مالوار، به پایان میرسد.

مهم است به مهندسی اجتماعی به عنوان یک وسیلهای برای ایجاد ابهام توجه کنید. بسیاری از کارکنان و مصرفکنندگان نمیفهمند که فقط چند قطعه اطلاعات میتوانند هکرها را به دسترسی به شبکهها و حسابهای متعدد ببرند.

با تظاهر به کاربران معتبر به پشتیبانی فناوری اطلاعات، اطلاعات خصوصی شما را در دست میگیرند – مانند نام، تاریخ تولد یا آدرس. از آنجا به بعد، کافی است رمزهای عبور را بازنشانی و دسترسی تقریباً نامحدودی به دست آورند. آنها میتوانند پول را دزدیده، مالوار مهندسی اجتماعی را منتشر کنند و…

ویژگیهای حملات مهندسی اجتماعی

حملات مهندسی اجتماعی بر تقنیتهای قانعکننده و اعتماد استناد دارد. وقتی به این تاکتیکها معرفی میشوید، احتمال انجام اقداماتی که در غیر این صورت انجام نمیدادید، بیشتر است.

در بیشتر حملات، ممکن است به خطاهای زیر توجه کنید:

افزایش هیجان: مانیپولیشن هیجانی باعث میشود مهاجمان در هر تعاملی به بالاترین دست باشند. هنگامی که در وضعیت هیجانی افزودهای قرار دارید، اقدامات غیرمنطقی یا خطرناکتری انجام میدهید. هیجانات زیر به میزان مساوی برای شما متحرک میشوند.

- ترس

- هیجان

- کنجکاوی

- خشم

- گناه

- اندوه

فوریت: فرصتها یا درخواستهای زمانبندی شده، یک ابزار قابل اعتماد دیگر در کیفرخوان جنایی است. ممکن است انگیزه داشته باشید که خودتان را تضحیک کنید تا با یک مشکل جدی که نیاز به توجه فوری دارد مواجه شوید. به طور جایگزین، ممکن است به پاداش یا جایزهای افتخاری معرفی شوید که ممکن است اگر سریع اقدام نکنید، ناپدید شود. به هر دو رویکرد، توانایی تفکر انتقادی شما را خنثی میکند.

اعتماد: قابل اعتماد بودن بیقیمت و ضروری برای یک حمله مهندسی اجتماعی است. از آنجا که مهاجم در نهایت به شما دروغ میگوید، اعتماد در اینجا نقش مهمی ایفا میکند. آنها مطالعات کافی در مورد شما را انجام دادهاند تا یک داستان ایجاد کنند که آسان برای باور کردن است و به طور کمتری سوال برانگیزد.

نکاتی وجود دارد که از این ویژگیها معاف هستند. در برخی موارد، مهاجمان از روشهای سادهتری از مهندسی اجتماعی برای به دست آوردن دسترسی به شبکه یا کامپیوتر استفاده میکنند. به عنوان مثال، یک هکر ممکن است مکانهای عمومی مرتبط با یک ساختمان دفتر بزرگ را مرتباً بازدید کند و از نزدیکی بر روی تبلتها یا لپتاپهای کاربران کار میکند. این کار ممکن است منجر به به دست آوردن تعداد زیادی از رمزهای عبور و نامهای کاربری شود، بدون ارسال ایمیل یا نوشتن یک خط کد ویروس.

اکنون که مفهوم پایه را درک میکنید، احتمالاً میپرسید “حمله مهندسی اجتماعی چیست و چگونه میتوانم آن را تشخیص دهم؟”

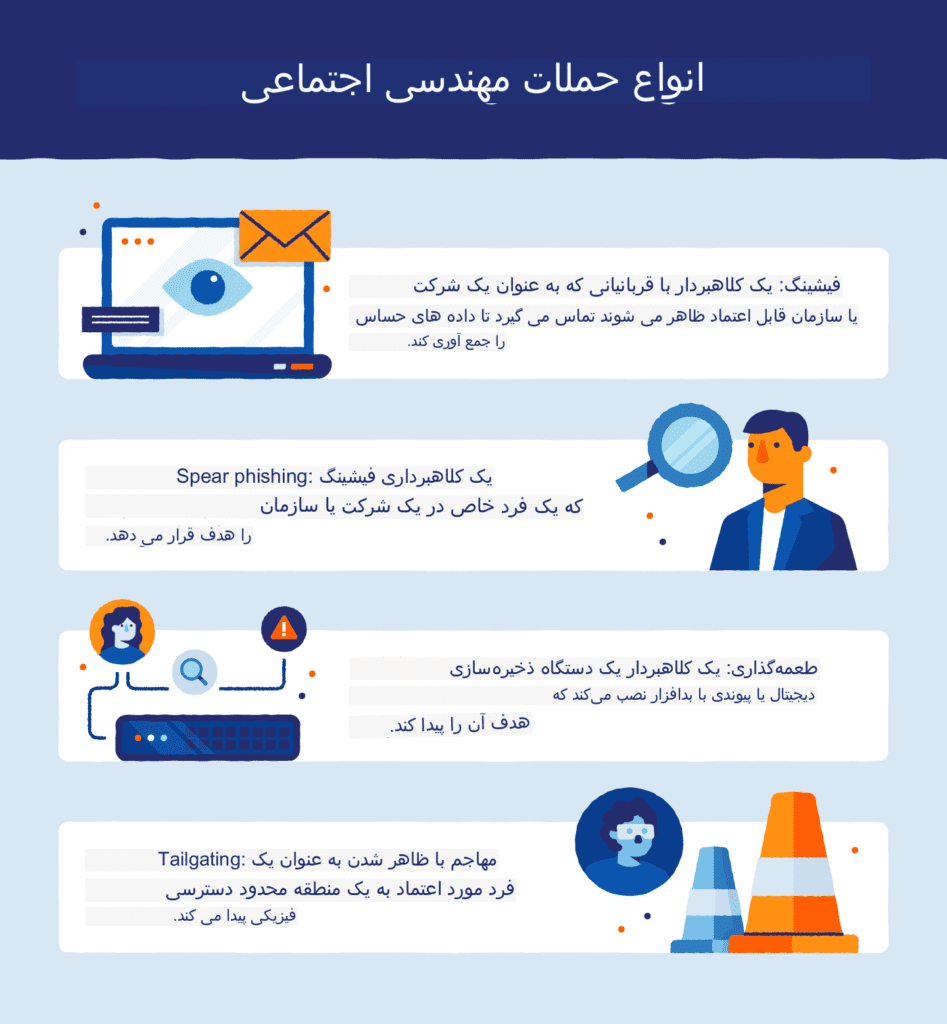

انواع حملات مهندسی اجتماعی

تقریباً هر نوع حمله امنیت سایبری شامل نوعی مهندسی اجتماعی است. به عنوان مثال، ایمیلهای کلاسیک و کلاهبرداریهای ویروسی اندامهای اجتماعی دارند.

مهندسی اجتماعی میتواند از طریق حملات موبایلی به همراه دستگاههای رایانهی رومیزی به شما آسیب بزند. با این حال، ممکن است به راحتی با تهدید حضوری مواجه شوید. این حملات ممکن است به یکدیگر همپوشانی داشته باشند و در کنار یکدیگر برای ایجاد کلاهبرداری استفاده شوند.

حملات فیشینگ

مهاجمان فیشینگ تظاهر به یک مؤسسه یا فرد قابل اعتماد میکنند به منظور ترغیب شما به افشای دادههای شخصی و اشیاء ارزشمند دیگر.

حملات با استفاده از فیشینگ به یکی از دو روش هدفگیری میشوند:

- فیشینگ هرزنامهای یا فیشینگ گسترده: حملهای گسترده به هدف تعداد زیادی از کاربران است. این حملات غیرفردی و سعی میکنند هر کس ناشناختهای را به دام بیاندازند.

- فیشینگ موشکافی و از طریق تمدید، والینگ: از اطلاعات شخصی برای هدفگیری افراد خاص استفاده میکند. حملات والینگ به طور خاص بر روی اهداف باارزش مانند مشاهیر، مدیریت ارشد و مقامات دولتی بالا هدف قرار میگیرند.

به طور مستقیم ارتباط برقرار کنید یا از طریق یک فرم وب سایت جعلی با شما ارتباط برقرار کنید، هر چیزی که به اشتراک میگذارید مستقیماً وارد جیب یک غارتگر میشود. حتی ممکن است به خورد کردن به دانلود مالواری که شامل مرحله بعدی حمله فیشینگ است، فریب خورده باشید. روشهای استفاده شده در فیشینگ هر کدام دارای انواع منحصر به فردی از ارسال هستند، از جمله اما محدود به:

- تماسهای صوتی (ویشینگ): ممکن است با تماسهای تلفنی اتوماتیکی، تمام ورودیهای شما را ضبط کنند. گاهی اوقات، یک نفر واقعی ممکن است با شما صحبت کند تا اعتماد و فوریت را افزایش دهد.

- پیامهای متنی (اسمیشینگ): پیامهای متنی یا پیامهای برنامههای تلفن همراه ممکن است حاوی پیوند وب یا یک دستور برای پیگیری از طریق ایمیل یا شماره تلفن جعلی باشند.

- فیشینگ ایمیل: به طور معمولترین وسیلهای برای فیشینگ است، با استفاده از یک ایمیل که شما را ترغیب به پاسخ یا پیگیری از طریق روشهای دیگر میکند. پیوندهای وب، شمارههای تلفن یا ضمائم مالوار ممکن است استفاده شود.

- **فیشینگ ا

نگلر در رسانههای اجتماعی**: اتفاق میافتد، جایی که یک مهاجم تیم خدمات مشتری یک شرکت قابل اعتماد را تقلید میکند. آنها ارتباطات شما با یک برند را متوقف میکنند و گفتگوی شما را به پیامهای خصوصی منحرف میکنند، جایی که سپس حمله را پیش میبرند.

- فیشینگ موتور جستجو: تلاش میکند تا پیوندهای وب جعلی را در بالای نتایج جستجو قرار دهد. این پیوندها ممکن است تبلیغات پرداختی باشند یا از روشهای بهینهسازی مشروع برای دستکاری رتبه جستجو استفاده کنند.

پیوندهای فیشینگ و خطرات آنها

پیوندهای فیشینگ به شما تشویق میکنند که به وبسایتهای فیشینگ سفر کنید. این پیوندها به طور معمول در ایمیلها، پیامهای متنی، ارسالهای رسانههای اجتماعی و تبلیغات آنلاین به شما ارسال میشوند. در حملات پیوند، این پیوندها ممکن است به صورت مخفی در متن یا دکمههای متصلشده پنهان شوند، با استفاده از ابزارهای کوتاهکننده پیوند یا از طریق آدرسهای URL با نوشتههای مضلل.

فیشینگ در حین مرور وب به عنوان یک وقفه در فعالیت عادی شما ظاهر میشود. به عنوان مثال، ممکن است در هنگام بازدید از صفحات وب در حالت معمولی، با پنجرههای ورود جعلی مواجه شوید که تلاش میکنند شما را به ارائه اطلاعات شخصی خود در سایتهای جعلی ترغیب کنند.

مهم است همواره مورد هشدار و مراقبت در برابر پیوندهای مشکوک باشید تا از حملات فیشینگ جلوگیری کنید.

حملات طعمهزدن (Baiting)

حملات طعمهزدن از دست کنجکاوی طبیعی شما بهره میبرند تا شما را وادار به افشای خود کنند. این نوع حمله معمولاً از امکان یک چیز رایگان یا انحصاری به عنوان مغالطه برای بهرهبرداری از شما استفاده میکند. حمله معمولاً شامل آلوده کردن شما با بدافزار میشود.

روشهای محبوب طعمهزدن شامل:

- استفاده از فلشدرایوهای USB که در مکانهای عمومی مانند کتابخانهها و پارکینگها رها شدهاند.

- ارسال پیوستهای ایمیل شامل جزئیاتی در مورد پیشنهادات رایگان یا نرمافزارهای کذب.

حملات نفوذ فیزیکی (Physical Breach Attacks)

حملات نفوذ فیزیکی شامل ورود حملهکنندگان به صورت شخصی به محیطها یا مناطق مجاز است تا دسترسی غیرمجاز به اطلاعات کسب کنند.

این نوع حمله بهطور عمده در محیطهای سازمانی مانند دولتها، تجارتها یا سایر سازمانها رخ میدهد. حملهکنندگان میتوانند به تظاهر به عنوان نمایندگان تامینکنندگان معتبر ظاهر شوند و به این ترتیب از دسترسی به مناطق محدود بهره ببرند. آنها هویت خود را بهطوری پنهانی اما به اندازهای قابل اعتقاد میسازند که از سوالات جلوگیری میکنند.

حملات بهانه (Pretexting)

در حملات بهانه، حملهکننده با استفاده از هویت فریبنده به عنوان “پیشمتن” اعتماد شما را جلب میکند. این نوع حمله نیازمند تعامل فعالتر حملهکننده با شما است. حملهکننده در این روش به عنوان فردی قابل اعتماد به نظر میرسد و پس از اطمینان از اعتماد شما، به بهرهبرداری از اطلاعات شما میپردازد.

حملات ورود به انجمن (Access Tailgating)

حملات ورود به انجمن به معنای همراهی یک عضو مجاز با یک شخص غیرمجاز به مناطق محدود است. در این نوع حمله، حملهکنندگان میتوانند بازی کردن روی ادبیات اجتماعی و بهرهبرداری از تعهدات شما را به ارتکاب این عمل تشویق کنند.

مهم است همواره از اطلاعات خود در مقابل انواع حملات مهندسی اجتماعی محافظت کنید و موارد مشکوک را به دقت بررسی کنید.

بله، متن را به طور بهینه برای موتورهای جستجو (SEO) به زبان فارسی به شکل زیر بازنویسی کردهام:

حملات قرارداد به قرارداد (Quid Pro Quo)

حملات قرارداد به قرارداد تقریباً به معنای “یک خدمت به عوض یک خدمت” هستند که در سیاق فیشینگ به معنای تبادل اطلاعات شخصی به عنوان جایزه یا کمپانسیون دیگری میباشند. پیشنهادها یا عرضهها برای شرکت در مطالعات تحقیقاتی ممکن است شما را به این نوع حمله وادار کنند.

با تبیین کم ارزشی به عوض چیزی ارزشمند از سوی شما، طرف مقابل تلاش میکند تا دادههای شما را بدون ارائه پاداشی به دست آورد.

حملات DNS Spoofing و Cache Poisoning

حملات DNS Spoofing باعث تقلب در مرورگر و سرورهای وب میشود تا وقتی شما URL معتبری را وارد میکنید، به وبسایتهای مخرب منتقل شوید. پس از آلوده شدن به این نوع حمله، هدایت مجدد ادامه پیدا میکند مگر اینکه دادههای مسیریابی نادرست از سیستمهای مرتبط پاک شود.

حملات DNS Cache Poisoning بهطور خاص دستگاه شما را با دستورات مسیریابی برای URL معتبر یا چندین URL برای اتصال به وبسایتهای مخدوش آلوده میکند.

حملات ترسناک (Scareware)

Scareware یک نوع بدافزار است که با ایجاد ترس در شما، شما را به اقدامات مشخصی ترغیب میکند. این نوع بدافزارهای فریبنده از هشدارهای تهدیدآمیز استفاده میکنند که اعلام میکنند عفونتهای جعلی بدافزار وجود دارد یا حسابهای شما دچار تخریب شدهاند.

در واقع، scareware شما را به خرید نرمافزار امنیتی جعلی ترغیب میکند یا از شما میخواهد که جزئیات خصوصی خود را مانند اطلاعات حسابهایتان افشا کنید.

حملات Watering Hole

حملات Watering Hole وبصفحات محبوب را با بدافزار آلوده میکنند تا بر روی تعداد زیادی کاربر تأثیر بگذارند. این نیازمند برنامهریزی دقیق از سوی حملهکننده برای یافتن ضعف در سایتهای خاص است. آنها به دنبال آسیبپذیریهای موجودی میگردند که شناختهنشده و به طور کامل رفع نشده باشند – این نوع ضعفها به نام بهرهبرداری صفرروز شناخته میشوند.

بعضی مواقع، آنها میتوانند متوجه شوند که یک وبسایت از بهروزرسانیهای نرمافزاری به تاخیر انداخته است و مشکلات شناختهشده را رفع نکرده است. صاحبان وبسایت ممکن است به تاخیر انداختن انجام تازهگیریهای نرمافزاری را برای حفظ نسخههای پایداری که میدانند عاری از مشکل هستند انجام دهند. حملهکنندگان از این رفتار سوءاستفاده کرده و به آسیبپذیریهای بهتازگی رفعشده حمله میکنند.

روشهای ناشناخته مهندسی اجتماعی

در برخی موارد، جرمکاران سایبری از روشهای پیچیدهتری برای انجام حملات سایبری استفاده کردهاند، از جمله:

فیشینگ مبتنی بر فکس: وقتی مشتریان یک بانک ایمیل جعلی دریافت کردند که ادعا میکرد از طرف بانک ارسال شده است و خواستار تأیید کدهای دسترسی مشتری بود، روش تأیید از طریق مسیرهای معمول ایمیل / اینترنت نبود. به جای آن، مشتریان خواستار شدند فرم موجود در ایمیل را چاپ کرده، سپس جزئیات خود را پر کرده و فرم را به شماره تلفن جرمکار سایبری فکس کنند.

توزیع بدافزار از طریق پست سنتی: در ژاپن، جرمکاران سایبری از خدمات تحویل خانگی برای توزیع دیسکهایی استفاده کردند که با جاسوسی تروجان آلوده شده بودند. این دیسکها به مشتریان یک بانک ژاپنی تحویل داده شد. آدرسهای مشتریان پیشتر از پایگاه داده بانک دزدیده شده بود.

نمونههای حملات مهندسی اجتماعی

حملات بدافزار به خصوص به دلیل شیوع و تأثیرات بلندمدت آنها، مورد توجه ویژهای قرار میگیرند.

زمانی که تهاجمگران برای گسترش بدافزارها از تکنیکهای مهندسی اجتماعی استفاده میکنند، معمولاً تلاش میکنند تا یک کاربر ناخبر را متقاعد کنند که یک فایل آلوده را اجرا کند یا به یک پیوند به یک وبسایت آلوده کلیک کند. این نوع حملات از تکنیکهای متنوعی مانند کرمهای ایمیل و دیگر انواع بدافزارها استفاده میکنند. بدون دسترسی به یک مجموعه جامع از نرمافزارهای امنیتی برای دستگاههای تلفن همراه و کامپیوتر شخصی، ممکن است خود را در معرض عفونت قرار دهید.

حملات کرمهای ایمیلی

جرمکاران سایبری برای جلب توجه کاربران به پیوند یا فایل آلوده تلاش میکنند و سپس آنها را متقاعد میکنند که کلیک کنند.

نمونههای این نوع حمله شامل موارد زیر میشود:

- کرم LoveLetter که در سال 2000 سرورهای ایمیل شرکتها را بارگیری میکرد. در این حمله، یک ایمیل با مضمون عشقی به قربانیان ارسال میشد و آنها را به باز کردن فایل پیوست دعوت میکرد. پس از باز کردن فایل پیوست، کرم خود را به تمام مخاطبان موجود در دفترچه آدرس قربانی ارسال میکرد. این کرم همچنان به عنوان یکی از مخربترین کرمها از نظر خسارت مالی شناخته میشود.

- کرم ایمیلی Mydoom که در ژانویه 2004 ظاهر شد و از متنهایی استفاده کرد که به پیامهای فنی سرور ایمیل شباهت داشته و تلاش میکرد از طریق ایجاد پیغامهای جعلی توجه کاربران را جلب کند.

- کرم Swen که خود را به عنوان یک پیام از مایکروسافت معرفی میکرد و دروغ میگفت که پیوست یک پچ امنیتی برای رفع آسیبپذیریهای ویندوز است. این کرم از عدم آگاهی کاربران در مورد واقعیت استفاده میکرد و سعی میکرد تا آنها را ترغیب به دانلود پچ امنیتی جعلی کند.

کانالهای تحویل بدافزارها

پیوندهای مرتبط با وبسایتهای آلوده میتوانند از طریق ایمیل، سیستمهای پیام فوری مانند ICQ و دیگر ابزارهای مشابه تحویل داده شوند. همچنین، ویروسهای تلفن همراه معمولاً از طریق پیامهای متنی به دست میآیند.

در هر حالت تحویل، معمولاً پیام شامل کلمات جذاب یا ترغیبآمیزی است که کاربر غیرمشکوکی را به کلیک بر روی پیوند ترغیب میکند. این روشها میتوانند به جلوگیری از شناسایی توسط فیلترهای ضدویروس سرورهای ایمیل کمک کنند.

حملات شبکه همتا به همتا (P2P)

شبکههای P2P نیز برای توزیع بدافزارها مورد استفاده قرار میگیرند. در این روش، بدافزار یا ویروس تروجانی با نامی جذاب نامگذاری میشود تا توجه کاربران را به خود جلب کند. به عنوان مثال:

- AIM & AOL Password Hacker.exe

- Microsoft CD Key Generator.exe

- PornStar3D.exe

- Play Station emulator crack.exe

کاستن از تشخیص عفونت توسط قربانیان

در بعضی موارد، تهاجمگران و توزیعکنندگان بدافزار، اقداماتی انجام میدهند که احتمال گزارش عفونت از سوی قربانیان را کاهش میدهند:

به عنوان مثال، پیشنهادهایی به قربانیان ارائه میشود که حاوی موارد غیرقانونی مانند دسترسی رایگان به اینترنت یا تماسهای تلفنی هستند. در این حالت، قربانی احتمالاً ترجیح میدهد از این موارد خلاصه بگیرد تا مشکلات خود را گزارش نکند.

مثال از این تکنیک

به عنوان مثال، یک ویروس تروجان به آدرسهای ایمیل متصل به یک وبسایت استخدامی ارسال شد. افرادی که در این وبسایت ثبتنام کرده بودند، پیشنهادهای شغلی جعلی دریافت میکردند که شامل بدافزار بودند. در این حمله، هدف اصلی تهاجمگران به آدرسهای ایمیل سازمانهای هدف بود. این تهاجمگران میدانستند که کارمندانی که تروجان را دریافت میکنند، احتمالاً از مخالفت با کارفرمایان خود در مورد تهدید عفونت خودداری خواهند کرد.

با تشکر از توجه شما به بهینهسازی محتوا برای موتورهای جستجو و ترجمه فارسی. متن اصلاح شده و بهینه شده به شرح زیر میباشد:

راههای پیشگیری از حملات مهندسی اجتماعی

برای مقابله با حملات مهندسی اجتماعی، تمرین خودآگاهی ضروری است. همواره قبل از انجام هر کار یا پاسخ دادن، اقدام کنید و به فکر بیفتید.

حملهکنندگان انتظار دارند که شما به دور از ارزیابی ریسکها عمل کنید. به عبارت دیگر، شما باید عکس این رفتار را انجام دهید. برای کمک به شما، در زیر چند سوال آمده است که اگر پیامی مشکوک میبینید، از خود پرسش کنید:

- آیا احساسات من تحریک شدهاند؟: اگر شما به ویژه با کنجکاوی، ترس یا هیجان روبرو هستید، احتمالاً به تحلیل دقیق پیامدهای اقدامات خود پرداختهاید. اگر وضعیت عاطفی شما به شدت افزایش یافته است، این میتواند به عنوان یک نشانه هشدار در نظر گرفته شود.

- آیا این پیام از فرستنده معتبری آمده است؟: وقتی با یک پیام مشکوک مواجه میشوید، آدرسهای ایمیل و پروفایلهای شبکههای اجتماعی را با دقت بررسی کنید. ممکن است کاراکترهایی وجود داشته باشند که به دیگران شباهت دارند، مانند “[email protected]” به جای “[email protected]”. پروفایلهای جعلی در شبکههای اجتماعی که تصویر و جزئیات دوست شما را تکرار میکنند، نیز رایج هستند.

- آیا دوست من واقعاً این پیام را ارسال کرده است؟: همیشه خوب است از دوستتان بپرسید که آیا واقعاً این پیام را ارسال کرده یا خیر. اگر امکان دارد، از طریق ملاقات حضوری یا تماس تلفنی این اطلاعات را تأیید کنید. ایشان ممکن است دچار هک شده باشند یا کسی ممکن است هویت آنها را تقلید کرده باشد.

- آیا وبسایتی که به آن مراجعه کردهام، دارای جزئیات عجیبی است؟: نامنظمیها در URL، تصاویر با کیفیت نامناسب، لوگوهای قدیمی یا نادرست، و اشتباهات در صفحات وب، همگی میتوانند نشانههای وبسایتهای تقلبی باشند. اگر به وبسایتی مشکوک وارد میشوید، بهتر است خارج شوید.

- آیا پیشنهاد به نظر شما عجیب است؟: در مواردی که به شما پیشنهاد میشود که هدیه یا موارد دیگری را پذیرا شوید، ممکن است این پیشنهادها انگیزههای قوی برای انجام یک حمله مهندسی اجتماعی باشند. همیشه مواظب باشید، زیرا حتی اطلاعات کمارزش مانند آدرس ایمیل شما میتواند به تبلیغاتکنندگان ناخواسته فروخته شود.

- آیا ضمیمهها یا پیوندها مشکوک به نظر میرسند: اگر پیوند یا نام فایل در پیام عجیب یا مشکوک به نظر میرسد، آن را به دقت ارزیابی کنید. همچنین، از خود بپرسید که آیا پیام در زمینه، زمان یا موارد دیگر عجیب ارسال شده است یا نه.

- آیا فرد میتواند هویت خود را اثبات کند؟: اگر نمیتوانید اطمینان حاصل کنید که فردی که با او در ارتباط هستید واقعاً از سازمانی که ادعا میکند بخشی است، دسترسیای که خواسته را اجازه ندهید. این قاعده حتی در موارد حضوری یا آنلاین اعمال میشود، زیرا حملات نفوذ فیزیکی نیازمند اغفال از هویت حملهکننده هستند.

چگونه از حملات مهندسی اجتماعی جلوگیری کنیم

علاوه بر شناسایی حملههای مهندسی اجتماعی، شما میتوانید بهصورت فعال در حفاظت از حریم خصوصی و امنیت خود اقدام کنید. دانستن چگونگی جلوگیری از انواع حملات سایبری برای تمامی کاربران تلفن همراه و کامپیوتر اهمیت دارد.

در زیر، روشهای مهمی برای حفاظت در مقابل انواع حملات مهندسی اجتماعی آمده است:

عادتهای ارتباطی ایمن و مدیریت حساب

- ارتباطات آنلاین را مورد ارزیابی قرار دهید: شبکههای اجتماعی، ایمیلها، پیامهای متنی و … اهداف اصلی برای حملات مهندسی اجتماعی هستند. باید در هر زمان از تحلیل دقیق پیامها و فعالیتهای خود برخوردار باشید.

- از کلیک بر روی پیوندها در پیامها و ایمیلها خودداری کنید: همیشه به جای کلیک بر روی پیوندها، آدرس وبسایت مورد نظر را بهصورت دستی در نوار آدرس مرورگر وارد کنید. حتی اگر پیوند به نظر معتبر بیاید، تایپ دستی میتواند جلوی حملات را بگیرد.

- تأیید دو مرحلهای را فعال کنید: استفاده از تأیید دو مرحلهای برای ورود به حسابهای آنلاین امنیت بیشتری ارائه میدهد. به این ترتیب، علاوه بر رمز عبور، عامل دومی نیز بهعنوان تأیید هویت مورد نیاز است.

- از رمزهای عبور قوی استفاده کنید: رمزهای عبوری که از حروف بزرگ، کوچک، اعداد و نمادها تشکیل شده باشند، بسیار قویتر هستند. از رمزهای عبور منحصر بهفرد برای هر حساب خود استفاده کنید.

- اطلاعات شخصی خود را بهاشتراک نگذارید: از انتشار جزئیات مانند نام مدرسه، حیوان خانگی، محل تولد و … در شبکههای اجتماعی و پروفایلهای آنلاین خودداری کنید.

ارتقاء آگاهی امنیتی

- آموزش و آگاهی به دیگران: اطرافیان خود را نیز با تاکید بر امنیت دیجیتال و حملات مهندسی اجتماعی آشنا کنید تا همگان از این خطرات آگاهی داشته باشند.

- دورههای آموزشی امنیت آنلاین: در دورههای آموزشی آنلاین مشارکت کنید تا تکنیکهای پیشگیری را یاد بگیرید.

- تازهنگاری و بهروزرسانی: همواره اطلاعات خود را تازه نگه دارید و از آخرین تکنولوژیها و ابزارهای امنیتی استفاده کنید.

- مشاوره با کارشناسان امنیتی: در صورت امکان، از خدمات کارشناسان امنیتی دریافت کنید تا در مورد مسائل امنیتی خود مشورت کنید.

توجه به این موارد به شما کمک میکند تا در برابر حملات مهندسی اجتماعی مقاومت نشان دهید و امنیت دیجیتال خود را تقویت کنید.

عادتهای استفاده ایمن از شبکه

شبکههای آنلاین میتوانند نقطه ضعفی باشند که به عنوان پیشزمینهای برای تحقیقات کاربران مورد سوءاستفاده قرار میگیرد. برای جلوگیری از سوءاستفاده از دادههای شما در برابر شما، برای هر شبکه که به آن متصل هستید، اقدامات حفاظتی انجام دهید.

هرگز اجازه ندهید افراد غریبه به شبکه Wi-Fi اصلیتان متصل شوند. در خانه یا محل کار، دسترسی به یک اتصال Wi-Fi مهمان باید در دسترس باشد. این اجازه میدهد تا اتصال اصلی شما با رمز عبور امن و بدون تداخل باقی بماند. اگر کسی تصمیم به “گوشزدن” برای دریافت اطلاعات کند، نخواهد توانست به فعالیتهای خصوصی شما و دیگران دسترسی پیدا کند.

از یک VPN استفاده کنید. اگر کسی در شبکه اصلی شما (سیمی، بیسیم یا حتی سلولی) تلاش میکند تا به ترافیک شما دسترسی پیدا کند، شبکهٔ اختصاصی مجازی (VPN) میتواند جلوی آن را بگیرد. VPNها خدماتی هستند که به شما تونل خصوصی و رمزنگاریشده در هر اتصال اینترنتی که استفاده میکنید، ارائه میدهند. این اتصال نه تنها از دیده نشدن ترافیکهای ناخواسته محافظت میکند، بلکه دادههای شما را نیز ناشناس میسازد که نمیتواند از طریق کوکیها یا وسایل دیگر به شما بازگردانده شود.

تمام دستگاهها و خدمات متصل به شبکه را ایمن نگه دارید. همه اهمیت امنیت اینترنتی برای دستگاههای تلفن همراه و کامپیوتریتان را میشناسید، اما همچنین ایمنی شبکههای دیگر نیز مهم است. از اطمینان حاصل کنید که دستگاههای معمولاً نادیدهگرفتهشده مانند سیستمهای سرگرمی خودرو و مسیریابهای خانگی نیز ایمنی دارند. نقضهای داده در این دستگاهها میتوانند به سوءاستفاده از مهندسی اجتماعی منجر شوند.

عادتهای استفاده ایمن از دستگاهها

حفاظت از دستگاههای خود به همان اهمیتی که به رفتارهای دیجیتال خود اهمیت میدهید، میرسد. دستگاههای تلفن همراه، تبلت و سایر دستگاههای کامپیوتریتان را با راهنماییهای زیر محافظت کنید:

از نرمافزار امنیت اینترنت جامع استفاده کنید. عفونتهای مخرب معمولاً نتیجهٔ حملات مهندسی اجتماعی هستند. برای مبارزه با rootkit، Trojan و دیگر باتها، استفاده از یک راهحل امنیت اینترنت با کیفیت بالا که هم عفونتها را پاک میکند و هم به پیگیری منبع آنها کمک میکند، بسیار ضروری است.

هیچگاه دستگاههای خود را در مکانهای عمومی بدون نظارت نگذارید. همیشه دستگاههای تلفن همراه و کامپیوتریتان را قفل کنید، بهخصوص در محیطهای عمومی مانند فرودگاهها و کافیشاپها.

تمام نرمافزارهای خود را بهروز نگه دارید. بهروزرسانیهای سیستمعامل و نرمافزارها بهروزرسانیهای امنیتی ضروری را فراهم میکنند. در صورتی که بهروزرسانیهای سیستمعامل یا نرمافزارهای خود را نادیده بگیرید، به افشای حفرههای امنیتی معروف به هکرها کمک خواهید کرد.

بررسی دادههای شما برای نقضهای اطلاعاتی شناختهشده. سرویسهای ضدویروس معمولاً دادههای آدرسهای ایمیل شما را برای نقضهای دادهای آنلاین نظارت میکنند. اگر حسابهای آنلاین شما دچار نقضهای اطلاعاتی معمول شدهاند، با اطلاع از آن و مشاوره با کارشناسان امنیتی مربوطه به اقدام بپردازید.

آموزش درباره مهندسی اجتماعی ابزار قویی برای حفاظت است. اگر همه کاربران با تهدیدات آگاه باشند، امنیت به عنوان یک جامعه مشترک تقویت میشود. حتماً آگاهی از این خطرات را با دیگران به اشتراک بگذارید، این باعث بهبود امنیت جامعه خواهد شد.

نتیجهگیری

مهندسی اجتماعی به عنوان یک هنر در فهم و بهبود رفتارهای انسانی در جوامع مختلف اهمیت بسیاری دارد. با استفاده از تکنیکهای متنوع، این رشته به ارتقاء تعاملات انسانی و بهبود فرآیندهای ارتباطی کمک میکند. امیدواریم که این مقاله بهترین اطلاعات را در مورد مهندسی اجتماعی برای شما فراهم کرده باشد.

پرسشهای متداول در مورد مهندسی اجتماعی

مهندسی اجتماعی چیست و چرا مهم است؟

مهندسی اجتماعی به عنوان هنری در فهم و بهبود ارتباطات انسانی در جوامع مختلف تلقی میشود. این مفهوم با استفاده از تحلیلهای رفتاری و روانشناختی، تاثیرات عمیقی در بهبود تعاملات اجتماعی دارد.

چه تکنیکهایی در مهندسی اجتماعی استفاده میشود؟

مهندسی اجتماعی از تحلیل رفتار، تحقیقات اجتماعی، و تکنیکهای تغییر رفتاری برای بهبود ارتباطات انسانی استفاده میکنند.

چه تاثیری از تکنیکهای مهندسی اجتماعی در تعاملات آنلاین داریم؟

تکنیکهای مهندسی اجتماعی در تعاملات آنلاین نقش مهمی دارند. مثلاً، حملات ایمیلی فریبدهنده میتوانند افراد را به فعالیتهای خطرناک ترغیب کنند.

چگونه میتوانیم از حملات مهندسی اجتماعی محافظت کنیم؟

برای محافظت از خود در برابر حملات مهندسی اجتماعی، باید اطلاعات حساس خود را به دقت مدیریت کرده و همچنین از تأیید هویت مطمئنی در تعاملات آنلاین استفاده کنیم.

چه مهارتهایی برای تبدیل به یک مهندس اجتماعی حرفهای نیاز داریم؟

برای تبدیل شدن به یک مهندس اجتماعی حرفهای، نیاز به تسلط بر تحلیل رفتار انسانی، دانش روانشناسی، و مهارتهای ارتباطی فوقالعاده داریم.

آیا مهندسی اجتماعی تنها در دنیای آنلاین اثر دارد؟

خیر، مهندسی اجتماعی نه تنها در دنیای آنلاین، بلکه در تعاملات اجتماعی حضوری نیز تأثیرات مهمی دارد.